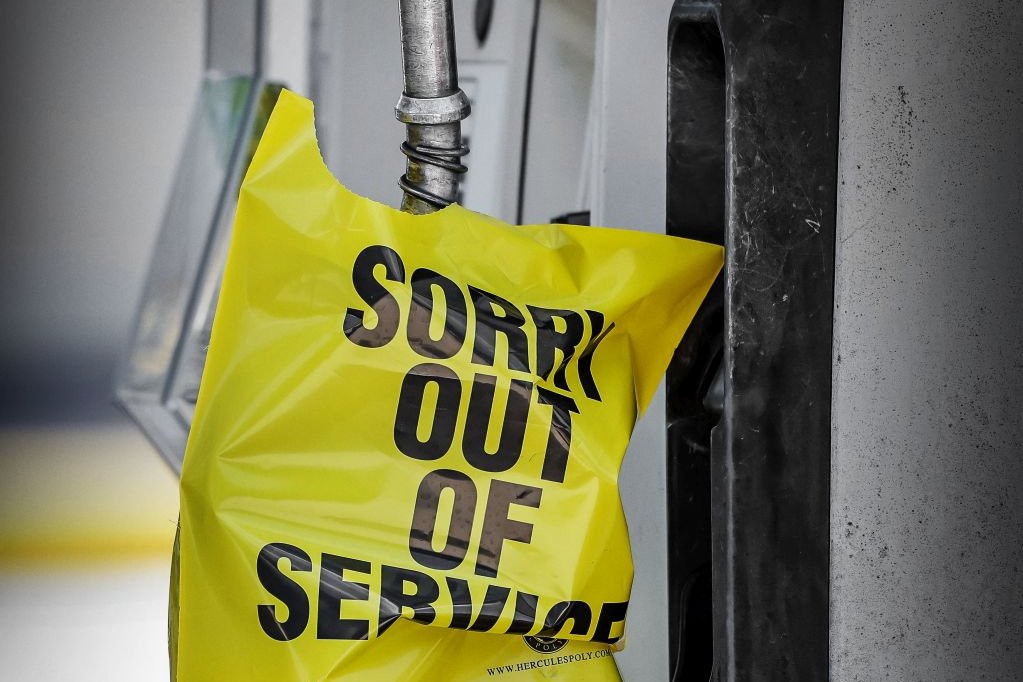

Tankstationer over hele det sydøstlige USA var ramt, da Colonial Pipeline lukkede ned for brændstof-leverancerne efter et ransomware- angreb i maj. Foto: Erik S. Lesser/EPA/Ritzau Scanpix

”New Internet Scam”.

Sådan lød det i en advarsel fra det amerikanske forbundspoliti FBI tilbage i august 2012. Advarslen blev udsendt i forbindelse med ransomwaren Reveton, der fik ofrene til at tro, de skulle betale en bøde til politiet.

Ransomware var også et fænomen før Reveton, men 2012 blev året, hvor den digitale afpresningsform for alvor begyndte at vinde udbredelse verden over.

Denne artikel er en del af et tema om ransomware

Våbenkapløbet

Magnus kan knække et Active Directory før frokost

Cyberkriminelle spekulerer i GDPR-skræk

Guide: Under angreb

Ni år senere er det ikke just lykkedes at få bugt med ransomware-fænomenet. Tværtimod er angrebene blevet mere snedige og mere ødelæggende end tilfældet var med Reveton.

– Vi oplever, at der er langt flere end tidligere, der bliver ramt af ransomware, siger Jakob Heidelberg, der er direktør for it-sikkerhedsvirksomheden Improsec.

Ifølge en nyligt udgivet halvårsrapport fra den anerkendte amerikanske it-sikkerhedsvirksomhed Sonic Wall har de første seks måneder af 2021 budt på en stigning i ransomware-angreb på 151 procent sammenlignet med samme periode sidste år.

Et af de mest bemærkelsesværdige angreb med vidtrækkende konsekvenser for samfundet fandt sted den 7. maj, da man hos amerikanske Colonial Pipeline kunne konstatere, at selskabets billing-system havde været offer for et omfattende ransomware-angreb.

Colonial Pipeline leverer benzin, diesel og flybrændstof til store dele af det østlige USA via rørledninger. Og selv om angrebet tilsyneladende ikke havde ramt den operationelle del af selskabets systemer, så valgte Colonial Pipeline alligevel at lukke helt ned for brændstofleverancen i forlængelse af angrebet af frygt for, at angrebet skulle udrette endnu større skade.

Det betød et stop for brændstofforsyningen og udløste mangel på brændstof i flere af USA’s delstater.

Men det ransomware-ramte billing-system var ikke det eneste problem, Colonial Pipeline havde som følge af angrebet. Nyhedsbureauet Bloomberg kunne med henvisning til personer tæt på efterforskningen fortælle, at det var lykkedes hackerne at nappe 100 gigabyte data ud af virksomhedens systemer. Data, som angriberne truede med at offentliggøre, hvis ikke der blev betalt løsesum.

Løsesummen var ifølge Bloomberg på 75 bitcoins, hvilket på daværende tidspunkt svarede til over fire millioner dollar. Og noget tyder på, at Colonial Pipeline har været ganske desperate.

I hvert fald skrev Bloomberg, at virksomheden betalte løsesummen bare få timer efter angrebet.

Og selv om de fleste eksperter kraftigt fraråder at betale løsepenge efter et ransomware-angreb, så viser historien om Colonial Pipeline, hvorfor det kan være svært at holde hovedet koldt i den situation.

Det hjælper jo ikke, at der faktisk er nogen, der betaler

For da Colonial Pipeline sendte bitcoins til forbryderne, kvitterede angriberne godt nok ved at sende et dekrypteringsværktøj til virksomheden, så data kunne låses op.

Men ifølge Bloomberg, som har talt med en unavngiven kilde med kendskab til affæren, viste værktøjet sig at være så langsomt til dekrypteringsopgaven, at Colonial Pipeline i stedet begyndte den møjsommelige proces med at genskabe data ud fra backups.

Først den 12. maj begyndte brændstoffet igen at flyde via Colonial Pipelines infrastruktur.

En måneds tid senere fik Bloomberg et interview med Charles Carmakal fra cybersikkerhedsfirmaet Mandiant, der havde bistået Colonial Pipeline i forbindelse med angrebet.

Carmakal fortalte, at angriberne allerede den 29. april – altså en uges tid før angrebet blev opdaget – havde fået adgang til Colonial Pipelines netværk via en VPN-konto.

En VPN-konto kan bruges til at lave sikre opkoblinger ind i en virksomheds netværk udefra.

Den pågældende VPN-konto var ikke længere i brug, men den var stadig aktiv og kunne derfor bruges til at opnå adgang til Colonial Pipelines systemer.

Det kodeord, som gav adgang til kontoen, var tidligere dukket op i forbindelse med et passwordlæk på nettet. En teori er, at en ansat har brugt det samme kodeord i forbindelse med en anden tjeneste, som er blevet hacket, hvorefter login-oplysningerne er blevet lækket.

Over for Bloomberg understreger Carmakal dog, at han ikke er sikker på, hvordan kodeordet havnede i hænderne på angriberne.

Men hacket af VPN-kontoen understreger en anden væsentlig pointe, som flere eksperter fremhæver overfor Prosabladet: Brug to-faktor-autentifikation (2FA).

2FA eller multifaktor-autentifikation (MFA) – alt efter antallet af påkrævede faktorer ved login – kendes fra NemID’s papkort, som nu også findes i app-form. Det betyder, at der i forbindelse med login skal anvendes en ekstra faktor udover brugernavn og adgangskode. Eksempelvis en engangskode på et nøglekort eller en swipe på en mobiltelefon.

Men VPN-kontoen hos Colonial Pipeline var ikke sikret med 2FA.

Konsekvensen blev, at hackerne alene med kendskab til et kodeord og et brugernavn kunne valse ind i systemerne.

Få dage efter, hvad der ifølge mediet Politico var det største cyberangreb mod amerikansk olie-infrastruktur nogensinde, lavede ransomware atter voldsom ravage. Nu på den anden side af Atlanten.

Den 14. maj blev it-systemerne i sundhedsvæsnet i Irland (HSE) sat ud af kraft som følge af et ransomware-angreb. Også her benyttede angriberne sig af en dobbelt afpresningsteknik.

Det vil sige, at HSE skulle betale både for at få en nøgle, der kunne låse krypterede data op igen, og for at undgå, at data blev lækket online.

Truslen om datalæk var særlig prekær, fordi nogle af de stjålne data viste sig at være følsomme oplysninger om patienter i sundhedsvæsenet.

I en udtalelse fra sidst i maj, som flere medier refererer til, oplyser HSE, at data vedrørende 520 patienter var havnet online.

Direktøren for HSE, Paul Reid, har vurderet, at de umiddelbare omkostninger som følge af cyberangrebet var mindst 100 millioner euro.

Så stor er stigning i ransomware-angreb i første halvår af 2021 ifølge Sonic Wall.

Det er sparsomt med detaljer om, hvordan HSE blev lagt ned i første omgang, men meget tyder på, at der er tale om et zero-day-angreb. Altså en udnyttelse af en sårbarhed i noget software, som producenten bag softwaren ikke kender til, og som der derfor heller ikke er udgivet en patch til.

Under forløbet har den irske regering afvist at betale løsesummen, der ifølge BBC beløber sig til 20 millioner dollars.

Den irske sundhedsminister Stephen Donelly har fortalt BBC, at ”ingen løsesum er blevet betalt af denne regering direkte, indirekte, gennem tredjepart eller på nogen anden vis. Og ej heller vil en sådan løsesum blive betalt”.

Derfor kom det umiddelbart også bag på regeringen, da hackergruppen bag angrebet via et darknet-site meddelte, at de ville stille et dekrypteringsværktøj til rådighed gratis.

I starten af juli kunne avisen Irish Examiner så fortælle, at det var lykkedes HSE at dekryptere 80 procent af serverne, som blev ramt i forbindelse med angrebet, ligesom 79 procent af computerenhederne såsom laptops og tablets fungerede igen.

Herhjemme har virksomheden AK Techotel, der laver booking-softwaren Picasso til hotelbranchen, været igennem et ransomware-angreb i løbet af sommeren, som betød, at gæsterne ikke kunne booke værelser. Virksomheden har fortalt ganske åbent om forløbet på sin hjemmeside i en driftslog.

Den 9. juni oplyste virksomheden via loggen, at hoteller i Danmark, Sverige og Irland var ramt, men Klaus Ahrenkilde, der er direktør i AK Techotel, har ikke ønsket at stille op til interview i Prosabladet.

Du kan læse meget mere om den historiske udvikling af ransomware fra Reveton og Angler til Ryuk, Sodinokibi og Nefilim hos it-sikkerhedsvirksomheden Trend Micro her.

I en kortfattet mail fortæller han, at AK Techotel blev opmærksom på angrebet, da kunder kontaktede virksomheden, fordi der var problemer med adgang til et cloud-miljø.

Ahrenkilde fortæller desuden, at AK Techotel endte med at betale løsesummen for at få kunderne ‘live’ igen så hurtigt som muligt. Direktøren oplyser ikke, hvor stor løsesummen var.

Også byggemarkedskæden Bauhaus i Danmark blev hen over sommeren ramt af ransomware.

I et interview med Børsen fortalte Bauhaus-direktør Mads Jørgensen, at ”det var vand at være igennem corona i forhold til det her”.

Prosabladet har flere gange forsøgt at få et interview med Bauhaus om angrebet, men uden held.

Listen over ransomware-angreb, der har hærget i 2021, er lang – og mange gange vælger ofrene at betale ved kasse et. Verdens største kødproducent, brasilianske JBS, endte med at betale 11 millioner dollar for at komme ud af de cyberkriminelles klør. Det svarer til omkring 69 millioner kroner.

Sådan en løsesum er i den høje ende for, hvad der ellers er kommet frem i forbindelse med ransomware-angreb, men det illustrerer, hvorfor antallet af angreb vokser eksplosivt – selv om eksperterne advarer mod at bøje sig for de økonomiske krav.

– Ransomware har vist sig for angriberne at være en effektiv måde at få fat i rede penge på. Altså udbetalinger. Og det hjælper jo så ikke, at der faktisk er nogen, der betaler, siger Jakob Heidelberg fra Improsec.

Hans anbefaling er, at man aldrig betaler løsesummen – simpelthen for ikke at give de cyberkriminelle yderligere blod på tanden.

– Det er netop med til at understøtte hele forretningsmodellen, som de her angribere har. Den er jo, at man via kryptovaluta kan realisere økonomien. Så hvis den ikke fungerer, så cutter man jo roden til forretningsmodellen af, siger Jakob Heidelberg.

Også det Landsdækkende Center for It-relateret Økonomisk Kriminalitet (LCIK) tager kraftigt afstand fra idéen om at betale sig ud af kniben.

– Jeg vil godt gøre det helt klart, at det er politiets anbefaling, at man ikke betaler denne her løsesum, siger politikommissær Anders-Emil Nøhr Kelbæk fra LCIK.

Men én ting er principper – noget andet er realiteter, og Jakob Heidelberg kan godt forstå, hvis en virksomhed alligevel ender med at gøre det i desperation.

– Vi vil aldrig anbefale, at man gør det. Men vi kan godt forstå, at man kan sidde så meget i en fælde, at der ikke er andre måder at komme ud af det på, siger han.

Truslen om datalæk er ikke det eneste, der har ændret sig i de kriminelles tilgang til ransomware.

De angreb, virksomhederne bliver udsat for i dag, er potentielt langt mere ødelæggende end tidligere – for eksempel med risiko for at få følsomme forretningshemmeligheder eller personoplysninger spredt på nettet.

Jacob Herbst, der er CTO i it-sikkerhedsvirksomheden Dubex, forklarer, at angrebene for 5-7 år ramte enkelte brugeres maskiner.

– Så blev virksomhederne jo gode til efterhånden at blokere for den slags og have styr på deres backup, siger Herbst.

Det fik de kriminelle til at ændre angrebsteknik.

Men hvad er teknikken så?

De eksperter, som Prosabladet har talt med, fremhæver samstemmigt Microsofts rettighedsstyringssystem Active Directory (AD) som målet for de kriminelle.

– Når du først har administrative rettigheder i sådan et AD, så har du reelt adgang til hvad som helst på samtlige endpoints, siger Jacob Herbst.

Dermed har angriberen pludselig mulighed for at udrulle skadelig kode på alle maskinerne i en virksomhed.

– Du kan også gøre det ved, at du kalder klienterne og beder dem afvikle noget kode, du gerne vil have dem til. Der findes mulighed for at lave remote procedure calls og sådan nogle ting. Og det kan du i det øjeblik, du har admin-rettigheder i AD. Det er et våbenkapløb”, siger han.

Træk vejret. Lad være med at panikke og få fat i nogen, der har forstand på ransomware. Hvis eksperterne ikke findes in-house, så kontakt nogle eksterne eksperter. Hvis du ikke ved, hvad du skal gøre, risikerer du at ødelægge vigtige spor ved at rode rundt i ransomware-ramte systemer.

Slet ikke data. Lad være med at slette data og systemer ramt af ransomware. Dels kan det være, at data kan gendannes, og dels kan de indeholde vigtige spor. Slet heller ikke ransomware-beskeden fra hackerne om, hvor mange penge der skal betales. Den besked kan også indeholde vigtige spor.

Træk ikke bare stikket. Når du bliver bevidst om et ransomware-angreb, kan det være fristende at slukke for de ramte systemer hurtigst muligt. Alt efter situationen kan det dog være en dårlig idé, fordi der kan ligge krypteringsnøgler i hukommelsen på maskinerne. Disse nøgler kan muligvis trækkes ud af eksperter og bruges til at dekryptere data med. Altså forudsat maskinen ikke er blevet slukket. Når det er sagt, kan der naturligvis være situationer, hvor det kan være en god idé at afbryde den inficerede maskines forbindelse til netværket for at begrænse skaden. Det afhænger af situationen, så kontakt en ekspert.

Kontakt myndighederne. Datatilsynet skal ifølge GDPR kontaktes inden for 72 timer, hvis der er mistanke om, at uvedkommende har haft adgang til personhenførbare data. Er du ramt af ransomware, har hackerne i udgangspunktet også haft adgang til de ramte data. Kontakt også politiet. Gerningsmændene bliver sjældent fundet, men det hjælper med at kortlægge ransomwares omfang.

Betal ikke løsepenge. Anbefalingen fra både branchen og myndighederne er, at du ikke skal betale løsesummen. Dels kan det være, at et eventuelt dekrypteringsværktøj virker dårligt, og dels kan de kriminelle fortsætte en eventuel afpresning, hvis der er tale om trussel om datalæk. Endeligt understøtter det den kriminelle forretning, når et offer betaler.

Tjek nomoreransom.org På nomoreransom.org bliver der løbende offentliggjort værktøjer, der kan bruges til dekryptering af forskellige afskygninger af ransomware. Hjemmesiden er et samarbejde mellem politimyndigheder og private it-sikkerhedsvirksomheder.

Kilder: Dubex, PwC og Improsec